今天要來跟大家介紹 DNS(Domain Name System)

在使用 AdGuard Home DNS 之前,我們需要先了解 DNS 的基本功能和原理

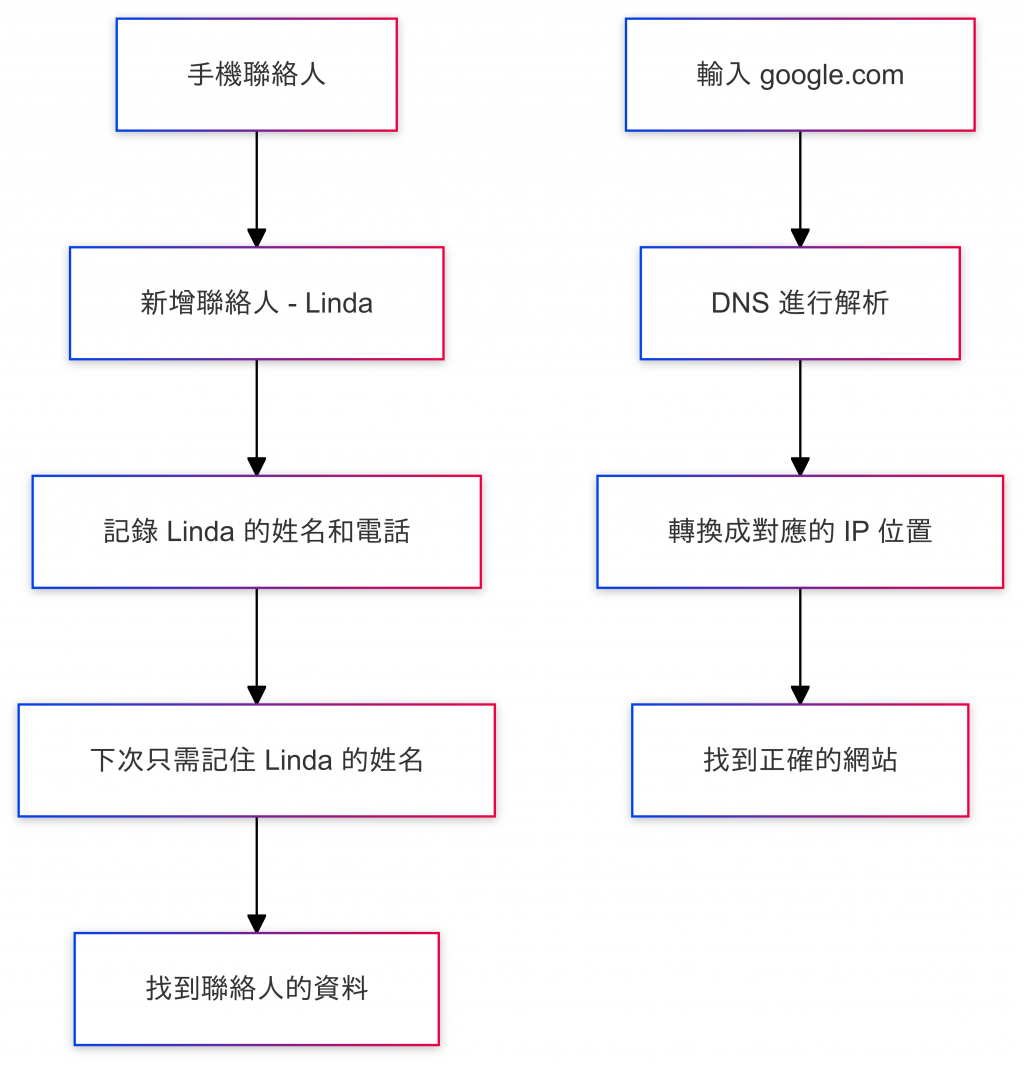

各位可以把 DNS 想成是聯絡人

假如我們在手機聯絡人中新增了一名叫 Linda 的聯絡人,並記錄了她的姓名和電話

下次當我們需要聯絡 Linda 時,只需記住她的姓名,就可以找到她的電話,而不必記住她的實際電話號碼

同樣,當我們在瀏覽器中輸入 www.google.com 時,這是一個容易記住的網域名稱

實際上這個名稱會透過 DNS 解析為對應的 IP 位置 ,這樣才會找到正確的網站

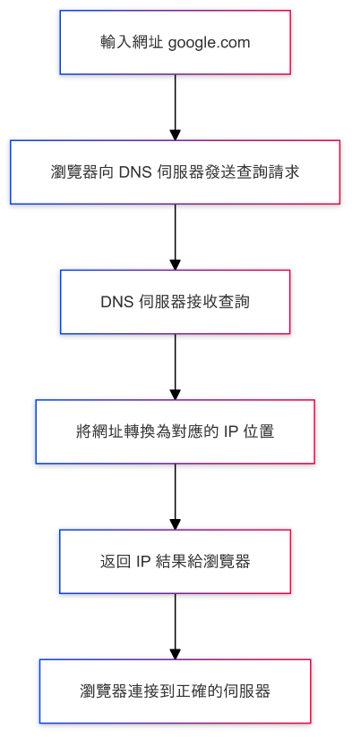

當你在瀏覽器中輸入一個網址(例如:www.google.com) 時,瀏覽器會向 DNS 伺服器發出查詢請求

DNS 伺服器會將這個網址轉換為對應的 IP 位置,然後將結果返回給瀏覽器,這樣瀏覽器就能夠連接到正確的伺服器

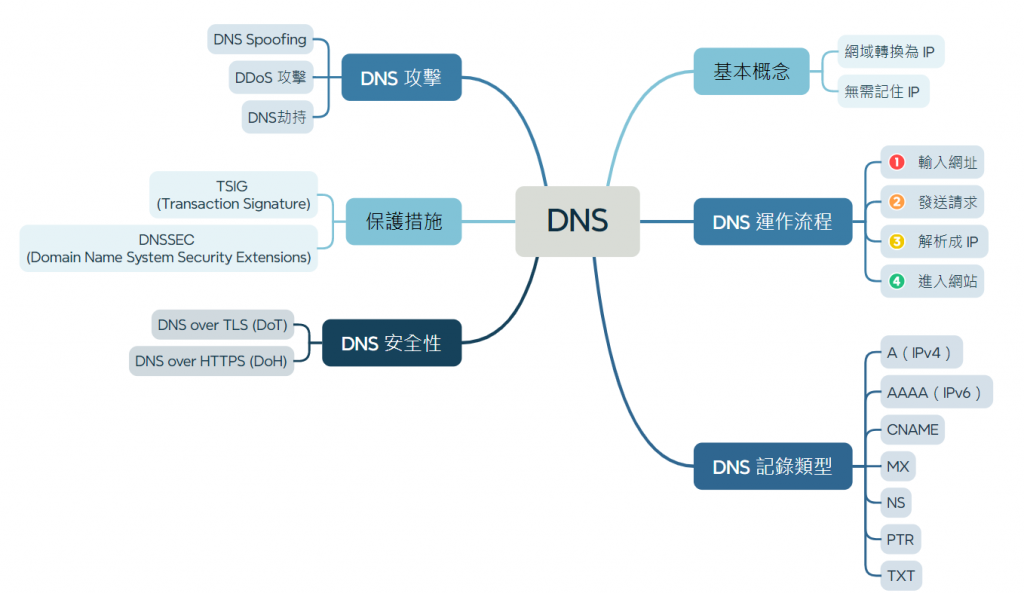

使用 DNS 也有一些安全風險,為了提高安全性可以使用 DNS over HTTPS 或 DNS over TLS 來加密

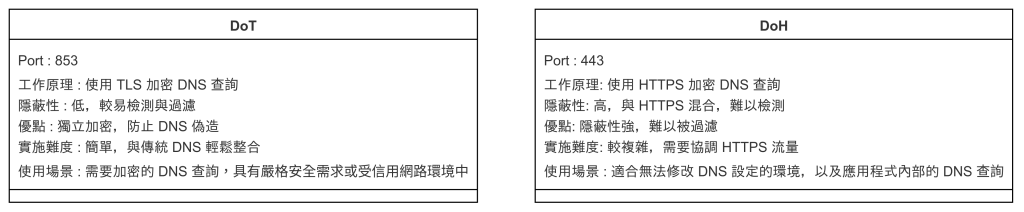

DNS over TLS (DoT):

* DOT 使用 853port,不是53 Port

* 使用 TLS 協議 DNS 查詢進行加密,DoT 將 DNS 加密的 TLS 通道中,保護查詢內容避免篡改

DNS over HTTPS (DoH):

* DoH 使用 HTTPS 443 Port

* 在 HTTPS 請求中加密 DNS 查詢內容

DoT 與 DoH 的比較表:

DNS 欺騙(DNS Spoofing):

DDoS 攻擊:

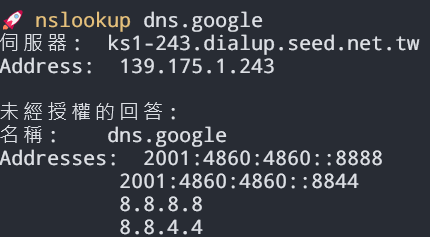

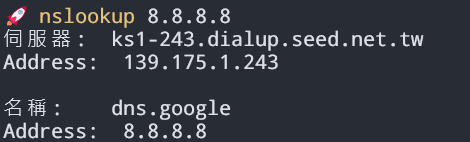

使用 nslookup 進行 DNS 查詢

正解:

在 CMD 中輸入nslookup dns.google,你會看到 Address,這表示解析成功

實際 IP為 8.8.8.8 和 8.8.8.4

反解:

同樣在 CMD 輸入nslookup 8.8.8.8,會顯示對應的網域名稱 www.google.com

如果沒有 DNS 進行正向和反向解析,我們將不得不記住所有網站的 IP 才能訪問

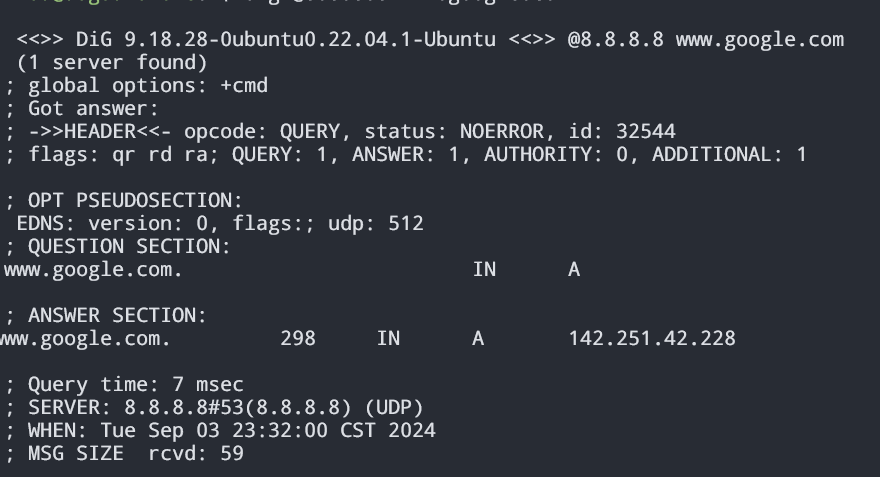

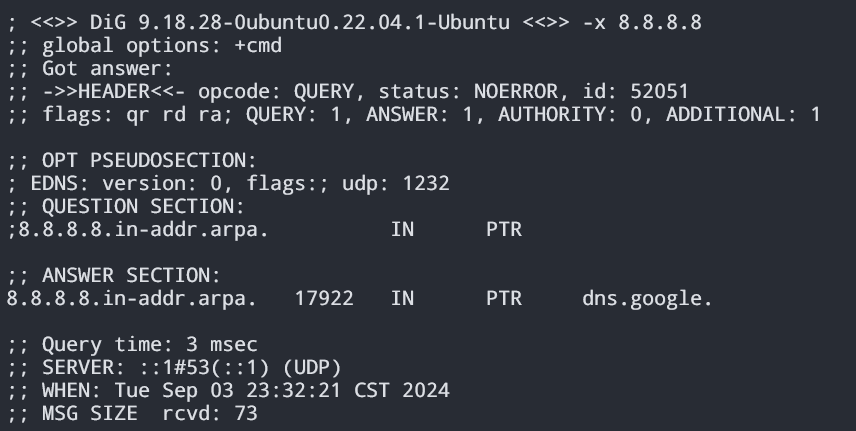

使用 Dig 進行 DNS 查詢

正向解析:dig @8.8.8.8 www.google.com

反向解析:dig -x 8.8.8.8

了解 DNS 的基本原理和安全措施對於網路安全非常重要,可以提升我們的網路安全性和隱私保護